在当今高度互联的数字世界中,网络安全已成为信息社会的基石。网络安全技术体系庞大而复杂,其中,端口扫描技术作为一项基础且关键的技术,在保障网络服务安全、发现潜在威胁方面扮演着不可或缺的角色。它不仅被安全工程师用于评估网络防御态势,也常被潜在的攻击者作为信息收集的起点。因此,深入理解端口扫描技术及其在网络技术服务中的正确应用,对于构建健壮的网络环境至关重要。

一、端口扫描技术:网络世界的“敲门砖”

端口,是计算机网络中设备与外界通信的端点,可以形象地理解为计算机上的“门”。每扇“门”(端口)背后,可能运行着不同的网络服务,如Web服务(80/443端口)、文件传输服务(21端口)、远程登录服务(22端口)等。端口扫描技术,就是通过向目标主机的特定或一系列端口发送探测数据包,并根据其响应情况(开放、关闭或被过滤),来发现目标主机上活跃的网络服务及潜在安全状况的技术。

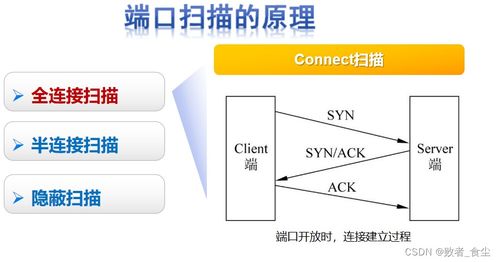

常见的端口扫描技术类型包括:

- TCP连接扫描:尝试与目标端口完成完整的TCP三次握手,是最基础但易被日志记录的扫描方式。

- SYN半开扫描:仅发送SYN包,收到SYN/ACK回应即判定端口开放,随后中断连接,更具隐蔽性。

- UDP扫描:向目标UDP端口发送特定数据包,根据响应(如ICMP端口不可达)判断端口状态。

- FIN、NULL、Xmas等隐蔽扫描:利用TCP协议栈对非常规标志位数据包的不同响应来推断端口状态,旨在规避防火墙和入侵检测系统的监控。

二、端口扫描在网络技术服务中的双重角色

在网络技术服务的全生命周期中,端口扫描技术具有防御与攻击的双重属性,其价值取决于使用者的意图。

1. 作为防御者的“体检工具”

对于网络管理员和安全服务提供商而言,端口扫描是主动安全运维的核心手段。

- 资产发现与暴露面管理:定期扫描企业网络,可以清晰地绘制出所有在线设备的“数字地图”,识别出哪些端口和服务对外暴露,从而收敛不必要的攻击面。这是构建纵深防御体系的第一步。

- 漏洞评估与风险管理:通过识别开放的端口及服务版本,安全团队可以关联已知的漏洞数据库(如CVE),快速定位存在已知高危漏洞的资产,为打补丁和修复工作提供优先级指导。

- 安全策略验证:扫描结果可以用于验证防火墙、安全组的访问控制策略是否按预期生效,是否存在配置错误导致的安全缺口。

- 合规性检查:许多行业安全标准(如等保2.0、PCI DSS)要求对网络边界进行定期的安全评估,端口扫描报告是满足此类合规要求的重要证据。

2. 作为攻击者的“侦察利器”

在攻击链的初期阶段,攻击者利用端口扫描进行信息搜集,以寻找最薄弱的突破口。

- 踩点与信息收集:攻击者通过扫描,可以确定目标网络的结构、存活主机以及其提供的服务类型和版本。

- 漏洞利用的前奏:识别出特定版本的有漏洞服务(如旧版本的Apache、OpenSSH)后,攻击者便可针对性地发起利用攻击。

三、构建以端口扫描为基础的安全服务体系

专业的网络技术服务,应将端口扫描技术整合进一套体系化的安全流程中:

- 制度化与授权扫描:所有内部安全扫描必须事先获得明确授权,并制定严格的扫描策略(如频率、时间、范围),避免对业务系统造成意外影响。

- 自动化与持续监控:将端口扫描工具集成到DevOps/DevSecOps流程中,在系统上线前、变更后进行自动化扫描,实现安全左移。建立持续的网络资产监控机制。

- 深度分析与响应联动:扫描本身不是目的。必须将扫描结果与威胁情报、漏洞库、资产重要性标签进行关联分析,形成风险评估报告,并自动或手动触发修复工单,形成“发现-评估-修复-验证”的闭环。

- 防御对抗与欺骗防御:在理解攻击者如何使用扫描技术的基础上,可以部署蜜罐(Honeypot)或端口欺骗技术,将攻击者引导至伪装环境,消耗其资源并收集其攻击手法。

###

端口扫描技术如同一把双刃剑,其本身并无善恶之分。在负责任的网络技术服务框架下,它是保障网络健康、主动发现风险的“听诊器”和“探照灯”。对于任何组织而言,只有主动、合规、智慧地运用这项技术,将其融入日常的安全运营体系,才能变被动防御为主动治理,在复杂的网络攻防对抗中占据先机,最终为业务的发展提供坚实可靠的安全底座。